Dans ce chapitre, j’évoque la question de la sécession numérique, appellation commode qui désigne les moyens d’échapper à la surveillance permanente par les appareils numériques qui nous entourent. Il faut bien se souvenir ici du poids de cette surveillance. Je vous donne quelques trucs pour la contourner. Mais souvenez-vous qu’il n’existe pas de méthode infaillible pour y parvenir.

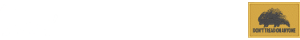

Dans la masse colossale de mails que je reçois chaque jour, il y en a un que j’apprécie particulièrement : c’est le « Google Maps Timeline », qui récapitule mes trajets durant le mois écoulé. La précision et l’efficacité de ce mail que je n’ai jamais sollicité sont vraiment bluffants. J’en produis un extrait ci-dessus : Google me dit combien de pays j’ai visité, combien de villes, quelles villes, quels lieux dans ces villes, combien de kilomètres j’ai parcouru à pied ou en voiture, en combien de temps. Google me propose même un historique de tout cela sur plusieurs mois.

Bref ! Google sait tout de mon emploi du temps, avec une mémoire infaillible très supérieure à la mienne.

Voilà un outil de « tracing » épatant, qui permet à n’importe quel opérateur de disséquer ma vie privée.

Je sais que beaucoup de gens se disent : qu’importe, je n’ai rien à cacher ! Et c’est le propre de nos contemporains que de se penser honnêtes et donc à l’abri de toute poursuite de la part de l’Etat, à qui Google transmet allègrement ses données sur simple demande policière. Leur naïveté est touchante, car ils ont oublié, ou n’ont pas compris, que le propre d’un Etat totalitaire est d’inquiéter les gens honnêtes, et donc d’inventer des délits pour justifier un climat de peur.

Google prépare donc l’avénement d’un régime où l’Etat interdira, au nom du bien, de parcourir plus d’un kilométrage donné, chaque mois, en voiture, pour sauver la planète. Ou interdira de fréquenter certains endroits sans motif valable, par exemple certains quartiers de Paris où le nombre de touristes est trop élevé. Ou sanctionnera ceux qui ne marchent pas assez chaque jour.

Par exemple, je m’aperçois que, au mois de mars, je n’ai pas parcouru les 100 kilomètres à pied que l’Etat pourrait considérer comme le minimum vital. J’ai raté la cible de 2 kilomètres. On peut tout à fait imaginer un monde où ce genre de faute entraîne une majoration des cotisations de sécurité sociale, ou une amende automatique.

Toute cette dystopie est désormais possible sans grand effort. Les technologies existent, et les infrastructures techniques aussi. Il n’y a plus qu’à relier les données collectées par Google avec les données de l’assurance-maladie ou les données fiscales pour passer à l’étape suivante.

L’ère de la dictature numérique

L’erreur consisterait à penser que la surveillance numérique se limite à votre smartphone. Certes, cet outil est un redoutable espion qui permet à l’Etat de tout savoir sur vous pour peu que les fournisseurs de données transmettent les informations qui vont bien. Nous y reviendrons.

Mais il faut avoir conscience que l’épidémie de coronavirus a donné aux pouvoirs policiers l’opportunité d’avancer grandement dans leurs projets de mise sous surveillance.

En France, par exemple, en décembre 2020, des décrets sont passés autorisant le fichage de tous les citoyens selon leurs opinions philosophiques. L’année suivante, le Parlement a adopté une loi autorisant la reconnaissance faciale en temps réel des personnes participant à une manifestation.

À la faveur de l’angoisse créée par le coronavirus, et artificiellement gonflée par le cartel des médias subventionnés, personne n’a rien trouvé à redire à ces évolutions cataclysmiques pour la démocratie.

Un récent rapport du Sénat s’est par ailleurs déclaré favorable à un élargissement de la reconnaissance faciale dans l’espace public. Il est en particulier fortement question que la SNCF soit autorisée à procéder à la reconnaissance faciale des personnes masquées dans les gares et les trains.

Ce type d’innovation montre bien que la violation de la vie privée n’est plus seulement le fait de votre téléphone, dont l’Etat récupère vos données, mais qu’elle sera bientôt commise à chaque coin de rue par l’Etat lui-même.

Je sais, et j’insiste sur ce point, que beaucoup de gens s’imaginent être à l’abri des tourments parce qu’ils sont ou parce qu’ils se croient honnêtes. Je me souviens par exemple d’un ami belge qui trouvait l’Etat trop laxiste en France et appelait de ses voeux à un durcissement des contrôles. Il n’avait qu’un reproche à faire à la France : le fisc avait la possibilité de saisir directement les sommes qu’il réclamait, ce qui, pour cet ami, était injuste. Selon lui, mal calculer ses revenus n’était pas une faute… Et je me suis aperçu ce jour-là que beaucoup de gens qui se croient honnêtes et le proclament sans vergogne finissent toujours par avoir quelque chose à se reprocher.

Le projet d’identité numérique de la Commission Européenne

Au demeurant, il y aurait une autre forte naïveté à croire que cette dictature numérique qui couve et qui est d’ailleurs déjà largement mise en place (mais encore le plus souvent à notre insu) relève d’initiatives isolées ou prises au petit bonheur la chance par des services de police épars.

En réalité, il existe un projet européen cohérent, « urbanisé » diraient les informaticiens », de mise en place d’une identité numérique qui rassemblerait tous les compartiments de la vie privée. Il s’agit du fameux « wallet » de la Commission Européenne, qui fait partie de la feuille de route d’Ursula von der Leyen.

Ce projet a franchi les murs de la forteresse bruxelloise pour connaître une forme de popularité due à sa mauvaise réputation. Le « wallet » devrait regrouper les données d’identité classiques, mais aussi les données de santé, notamment les données en matière de vaccination, et les données bancaires. Tout le monde a compris qu’il s’agit de l’ossature grâce à laquelle l’Union Européenne pourra mettre en place un crédit social perfectionné, empêchant par exemple un consommateur d’acheter plus qu’une quantité donnée de carburant chaque année, ou dégradant les droits des personnes qui ne seraient pas vaccinées, par exemple en plafonnant leurs achats à un maximum mensuel.

Beaucoup refusent de regarder en face ce projet dystopique, considérant (comme le leur soufflent à l’oreille les médias subventionnés et leurs sbires bien-pensants) qu’il s’agit d’une élucubration complotiste. Pourtant, il ne se passe pas une semaine sans que des informations ponctuelles ne confirment ce projet d’ensemble.

Par exemple, la Commission Européenne a annoncé son intention de mettre en place une base de données européennes de santé, qui lui permettra de savoir qui, dans l’Union, est à jour de ses vaccins et qui ne l’est pas. En France, la Haute Autorité de Santé planche sur la mise en place d’un outil d’aide à la décision pour compléter le carnet de vaccination numérique. Grâce à cet outil, il sera possible de dresser des listings de non-vaccinés pour bloquer leurs accès aux soins.

Autrement dit, étape après étape, la Commission Européenne franchit, et vérifie que les Etats-membres eux-mêmes franchissent les étapes de ce grand projet de contrôle numérique des populations. Son achèvement doit aller de pair avec la mise en place de l’euro numérique, prévue pour 2024.

Grâce à cette nouvelle monnaie dont peu d’Européens ont compris l’impact, la Commission Européenne pourra affirmer sa puissance en contrôlant nos vies et en rendant impossible l’existence des dissidents.

Basculer dans un autre modèle

On comprend la caractère « holistique », totalitaire, de ce modèle qui se met en place à pas de loup : les outils numériques permettront de nous surveiller comme des lions en cage, et de nous couper les vivres le jour où nous déciderons de ne plus obéir. C’est tout l’intérêt de nous faire vivre dans des pièges de cristal et de relier les moyens de paiement aux contrôles numériques.

Ce système de surveillance repose très largement sur l’absence d’indépendance vitale qui se répand, nourrie par les projets de Great Reset. Bientôt, plus personne ne sera propriétaire de son argent, de ses biens, de son travail. En tout cas, les marges de propriété seront sans cesse réduites, avec la théorie de la « densification de l’habitat », qui est l’appellation écologique pudique pour annoncer l’expropriation des maisons individuelles, et l’installation plus ou moins forcée dans des appartements en location.

Ce modèle où la propriété privée est assimilée à une menace pour l’environnement, donc pour la survie de l’espèce humaine annonce un totalitarisme proche des thématiques communistes. Une dépendance totale des individus vis-à-vis d’un Etat tyrannique et policier qui s’arroge le droit de bafouer les libertés fondamentales au nom du bien supérieur de l’humanité s’instaure.

C’est pour cette raison que beaucoup préconisent aujourd’hui de se redonner des marges d’indépendance ou d’autonomie quotidienne, notamment en pratiquant une forme de survivalisme qui permettrait le troc le moment venu. Ce projet est notamment au coeur du réseau Solaris, qui propose une mutualisation des bonnes volontés entre ses adhérents, pour éviter l’intermédiation mercantile ou bureaucratique qui permet de contrôler nos vies.

Nul ne sait l’ampleur que ce mouvement d’autonomisation des individus, notamment par le recours au troc et au don finira par prendre. Mais le ton est donné : si vous voulez échapper à la dictature numérique, qui passera tôt ou tard par la mise sous tutelle des échanges monétaires et par leur subordination à des considérations d’obéissance, vous devez mettre en place un système d’échange alternatif.

Cette alternative doit être monétaire, mais aussi physique.

L’alternative monétaire est longue à mettre en oeuvre, et elle est essentiellement collective. Je la crois possible, parce que l’intelligence spontanée des peuples est souvent beaucoup plus efficace qu’on ne l’imagine et que ne le laissent croire les membres de la caste qui en parlent. Mais elle mériterait une monographie spécifique.

Je voudrais donc surtout m’appesantir sur l’alternative physique, c’est-à-dire sur les moyens concrets d’échapper à la surveillance numérique de nos échanges avec autrui.

Savez-vous qui vous surveille ?

J’ai commencé ce chapitre en évoquant la surveillance dont nous faisons l’objet de la part des GAFAM : Google trace nos déplacements, comme Facebook d’ailleurs, et comme une infinité d’autres applications installées sur nos smartphones, qui nous demandent discrètement si nous acceptons qu’elles nous géolocalisent. Facebook, comme Google, savent par ailleurs ce que nous échangeons sur leurs réseaux : nos conversations (WhatsApp compris) leur sont transparentes dès lors qu’elles circulent sans chiffrement dans leurs tuyaux.

Mais au-delà de ces moyens pour ainsi dire légaux de surveillance, il existe un arsenal de techniques d’espionnage. Ce sont les microphones et les caméras installés sur vos appareils qui vous enregistrent à votre insu, ce sont les applications malveillantes qui permettent de contrôler les données installées sur votre téléphone.

Tous ces dispositifs sont aussi utilisés pour « coloniser » votre ordinateur, ou l’ensemble de vos appareils connectés (à commencer par les « box » qui vous distribuent la télévision).

Pour l’écrasante majorité d’entre nous, cette surveillance est indécelable. Certains imaginent naïvement qu’il suffit d’éteindre son appareil pour le rendre inopérant. C’est une erreur : même éteint, un smartphone peut être contrôlé à distance.

Il existe des applications (payantes) qui permettent de vérifier si vos appareils sont utilisés à votre insu. Si vous ne souhaitez pas payer un abonnement pour exercer cette vérification (qui sera toujours partielle), vous pouvez vous-même exercer quelques contrôles simples.

Par exemple, si votre écran de téléphone s’allume seul, ou si vous vous apercevez que l’icône de micro de WhatsApp s’allume soudain sans que vous n’ayez touché à votre appareil ni ouvert l’application, vous pouvez être sûr que les oreilles indiscrètes de la police sont branchées…

Je ne vais pas vous énumérer la totalité de mes aventures en matière d’espionnage, car elles seraient trop longues. Je me contenterai de vous dire que, très régulièrement, quand je prononce quelques mots-clés, je m’aperçois que mon application Google Calendrier se lance (alors même que je l’ai désactivée) sur mon smartphone, et je peux alors lire pendant quelques secondes la retranscriptions automatiques de mes propos sur mon écran. Je sais alors que les services de renseignement procèdent à la consignation de mes propos.

Faut-il s’empêcher de vivre pour échapper à la surveillance ?

Dans les premières semaines où j’ai compris que j’étais sur écoute permanente, ma femme a relativement souffert de cette violation de notre vie privée, qui l’a aussi concernée dans la mesure où son smartphone s’est mis à faire des bruits bizarres. Dans mon cas, il est vrai que certaines conversations ou certaines réunions auxquelles je participe peuvent être utiles à connaître par la police du régime. Donc je comprends que cette police fasse son travail consciencieusement.

Je me suis habitué à vivre avec ce contrôle en distinguant trois moments essentiels dans mes journées. Les premiers moments sont ceux (majoritaires, en termes de temps) où mes activités n’ont aucun intérêt pour la police : quand je fais mes courses, quand j’accompagne ma fille à l’équitation, quand je prends le métro et que je laisse mes pensées divaguer. Un deuxième type de moment est celui où je n’échange pas de « secrets d’Etat », mais où me tracer peut être utile : savoir où je déjeuner, avec qui je déjeune, dans quel lieu je me rends. Un troisième type de moments est celui où des informations gênantes transitent par moi, gênantes soit parce qu’elles renseignent sur des activités dissidentes, soient parce qu’elles dévoilent des stratégies personnelles qui permettraient tôt ou tard, du moins la police le croit-elle, de me « tenir ».

Je recommande à chacun de faire comme moi : d’aborder l’exercice avec sérénité et confiance. L’enjeu de celui qui veut déjouer la surveillance numérique est d’élargir au maximum la plage des premiers temps, ceux où votre vie ne présente aucun intérêt pour la police, de bien maîtriser les deuxièmes temps, ceux où vous renseignez les services secrets pour ainsi dire à votre insu, et d’éviter le contrôle policier sur les troisièmes temps.

Il y a, de mon point de vue, un point essentiel à retenir pour gérer sans souci majeur la surveillance du régime : limitez au maximum les aspects cachés de votre vie pour la vivre pleinement. Mettez-vous en règle avec la loi, évitez de frauder le fisc et, si vous avez une maîtresse, expliquez-le à votre femme et faites-en sorte qu’elle le vive bien. C’est le meilleur antidote contre les tracasseries policières.

Apprendre à dissimuler, comprendre la clandestinité

Même en réduisant au maximum les zones d’ombre de votre vie, il reste des moments où vous ne voulez pas que la police se mêle de vos affaires. Voici quelques trucs pour écarter les oreilles indiscrètes.

D’abord, je voudrais lister les erreurs à ne pas commettre.

Si vous voulez en avoir une vision claire, renseignez-vous sur la façon dont la police chinoise identifie les dissidents ouïghours : toutes les personnes qui éteignent trop souvent ou trop longtemps leur téléphone portable sont inquiétes, et souvent arrêtées pour activités illégales. Cela signifie que la police n’a pas le temps d’écouter tout le monde, et qu’elle s’intéresse surtout aux gens dont le comportement s’éloigne de la moyenne.

N’imaginez pas que seule la Chine soit capable de ce genre d’ignominie. En France, le rapport Tirole-Blanchard, du nom de deux économistes célèbres, proposait à Emmanuel Macron de doter Bercy d’algorithmes permettant d’identifier les entrepreneurs probables fraudeurs au fisc selon un modèle proche du système appliqué aux Ouïghours (preuve est donc faite que l’on peut être prix Nobel d’économie et détester les libertés).

Pour l’instant, la loi française n’autorise pas l’arrestation des suspects, comme en Chine, mais on insistera sur le caractère temporaire de cette particularité. Il n’en reste pas moins que si vous ne voulez pas attirer l’attention de la police, il vaut mieux conserver une véritable régularité dans vos comportements.

Concrètement, si vous décidez d’adhérer à la Ligue de Lutte contre les 80 km/h récemment créée par votre ami d’enfance, ne vous contentez pas de n’éteindre votre téléphone que pendant les réunions de cette ligue, surtout si celle-ci accueille d’anciens Gilets Jaunes et des soutiens affichés de l’OAS ou d’Alain Soral. Eteignez-le tous les jours à la même heure. Cela sera moins inquiétant.

Bref, si vous voulez passer inaperçu, ayez des comportements réguliers et prévisibles.

Le mythe du four à micro-ondes

Il se trouve que, dans mon cas, personne ne peut croire que j’ai une vie parfaitement normale. Ceux qui me surveillent savent donc qu’une partie de mon temps est consacrée à des activités qui seront tôt ou tard qualifiées de complot.

En réalité, la surveillance qui s’exerce alors vise plus à faire du renseignement stratégique (savoir ce qui se trame et faire des notes « d’ambiance » pour le pouvoir où mon mauvais caractère occupe une part substantielle des récits) qu’à éviter des activités illégales que je n’ai pas. Pour faire perdre du temps aux services, j’utilise quelques techniques simples.

D’abord, j’ai abandonné le placement du téléphone dans le four à micro-ondes supposé faire cage de Faraday et empêcher les ondes de passer. Je n’y crois pas un instant, et j’ai pu observer que la méthode ne fonctionnait pas. Je préfère, et de loin, placer mon téléphone et celui de mes invités le plus loin possible de la pièce où nous nous réunissons, et je mets ensuite de la musique dans la pièce où nous parlons, en tournant les hauts-parleurs dans la direction de l’endroit où les téléphones sont stockés.

Mais la méthode la plus sûre, de mon point de vue, consiste à identifier un bar ou un restaurant avec un patron de confiance qui accepte de garder les téléphones près de lui, au bar, pendant que je discute avec mes amis autour d’une table éloignée, et, de préférence, à l’abri des regards extérieurs. Pour peu que le patron mettre de la musique, ou que sa salle soit pleine, et le tour est joué : le son des conversations devient inaudible.

Que penser des téléphones sans surveillance ?

Les amateurs de technologie se tourneront vers les « téléphones sans surveillance » pour échapper au pire. Il s’agit de téléphones sécurisés supposés empêcher les oreilles indiscrètes.

La formule peut être intéressante, mais elle peut vous coûter très cher : certains téléphones sont annoncés à plus de 3.000 euros, ce qui suppose que vous ayez de gros secrets à cacher pour justifier un pareil investissement. Si votre enjeu est de seulement ne pas divulguer en avant-première la date de votre prochaine réunion conspirative, je ne suis pas sûr que le jeu en vaille la chandelle. C’est encore moins le cas si le seul secret que vous cachez est une copie d’écran sur laquelle on voit apparaître un mail envoyé à tout un service ou à toute une entreprise.

Je prends cet exemple parce qu’il m’est arrivé. Une salariée de l’Assistance Publique, au demeurant très gentille, m’avait demandé de la voir personnellement un week-end pour me montrer, avec des airs de James Bond, un message de Martin Hirsch… envoyé sur toutes les boîtes de l’Assistance Publique. Elle avait peur de me le transférer car elle craignait d’être licenciée pour ce manquement !

Si vos secrets à cacher se limitent à cela, n’achetez pas un téléphone à 3.000 euros pour le faire…

Il faut surtout avoir une souvenir en tête : la technologie évolue très vite, et les téléphones qui proposent des communications cryptées font l’objet d’intenses recherches de la part des services. Rien n’exclut donc que ces services soient capables de « craquer » les chiffrements et d’avoir accès aux données que vous cherchez à dissimuler.

Restez méfiants, donc, et ne vous faites pas plumer.

D’ici là, désactivez chaque fois que vous le pouvez les fonctions de géolocalisation de votre téléphone, et n’autorisez pas les applications à accéder à vos données. Ce sont de véritables passoires qui peuvent vous trahir.

Comment communiquer avec votre téléphone : les réseaux sociaux

Un problème se pose lorsque votre téléphone ne sert pas de micro embarqué pour enregistrer vos conversations à votre insu : que peut-on écrire sur son smartphone sans que la moitié de la planète ne puisse le lire ?

Il me semble que tout le monde a compris, désormais que les conversations par SMS ou par WhatsApp, propriété de Facebook, étaient de véritables passoires dont le contenu n’échappait à personne, ou, en tout cas, à aucun service allié des Etats-Unis. Le problème se pose de savoir par quel réseau social communiquer pour conserver un peu de confidentialité.

Il faut prendre cet exercice avec humilité, car, là encore, les services de renseignement ont confié le piratage des réseaux à leurs meilleurs limiers. C’est ainsi qu’une start-up israélienne a affirmé, il y a quelques années, avoir craqué le code du réseau Signal. Je ne sais pas si c’est vrai, mais, dans la foulée, une campagne d’information a prétendu que Signal était le réseau crypté le mieux protégé du monde, ce qui a poussé beaucoup de gens à télécharger ce produit. J’en ai déduit qu’effectivement le code de l’application avait été « craqué » et qu’une manipulation de masse poussait à l’utiliser pour pouvoir piéger les utilisateurs.

Je préfère personnellement utiliser Telegram, une application russe décentralisée, qui me paraît mieux sécurisée. Mais je serais incapable de prouver que c’est vrai.

Je dirais simplement qu’il vaut mieux faire preuve de prudence en privilégiant les réseaux décentralisés, c’est-à-dire sans serveur cental et sans intelligence unique facile à pirater pour avoir accès à tout. Telegram répond à ce critère.

Dans tous les cas, la prudence doit être de mise : nul ne sait réellement quels sont les réseaux sécurisés et impénétrables. Dans le doute, divise-toi : le mieux est de diviser une même conversation entre plusieurs réseaux, chaque réseau hébergeant « un bout » du raisonnement : cette technique retarde le travail d’espionnage, à défaut de pouvoir l’empêcher.

La question des mails

Le même problème se pose sur le mails : comment échanger en toute sécurité ?

Il existe des boîtes mails chiffrées de bout en bout, comme Protonmail. Ce dispositif ne fonctionne toutefois que si l’émetteur et le destinataire sont chiffrés par le même réseau, c’est-à-dire par Protonmail. Si vous recevez, sur votre boîte Protonmail, un message provenant d’un utilisateur de Google, vous pouvez être sûr que la CIA a reçu ce mail avant vous, surtout s’il est intitulé : « Attentat : Ben Laden ».

Les mêmes remarques valent pour les boîtes dépendantes de Bill Gates, comme Outlook ou Hotmail.

D’une manière générale, la prudence s’impose donc aussi dans l’envoi des mails, qui sont exposés à tous vents. Il faut toutefois prendre ce sujet avec un peu de philosophie et ne pas trembler dans vos braies chaque fois que vous envoyez ou que vous recevez un mail que vous pensez important. Il y a souvent loin entre la coupe de votre importance et les lèvres de l’urgence politique.

Si vous avez vraiment un doute : faites comme moi ! n’échangez aucun e-mail important, et n’en parlez jamais au téléphone. Rencontrez plutôt votre interlocuteur et parlez-lui directement en minimisant les risques que des oreilles indiscrètes vous écoutent.

Si l’échange virtuel est incontournable entre vous, utilisez des boîtes de transfert de fichier comme SwissTransfer qui compliquent le piratage.

Le secret : la décentralisation

Dans tous les cas, retenez un point majeur : si la police veut connaître le contenu de vos échanges numériques, elle a les moyens de le savoir. Il ne sert donc à rien de vous mettre la rate au court bouillon pour réussir une mission impossible.

La meilleure solution est de compliquer son travail en vous décentralisant, c’est-à-dire en multipliant les sources d’émission, au besoin en intercalant des rencontres physiques dans le processus d’échange. N’hésitez pas à créer sept ou huit boîtes mails, certaines cryptées, d’autres non, en prenant soin de vous doter de mots de passe différents, n’hésitez pas à transmettre vos documents tantôt par mail, tantôt par les réseaux sociaux, tantôt par les boites de transfert sécurisées. Multipliez les pseudonymes derrière lesquels vous agissez. Soyez imprévisibles. Brouillez les pistes. Compliquez leur travail. Ouvrez des boîtes mail à l’étranger. Et n’oubliez jamais que votre sécurité ne sera jamais garantie totalement.

Vous pourrez simplement les retarder.

Bref, soyez agiles, soyez habiles. C’est votre meilleure protection.

Rejoignez la sécession !

Vous en avez assez de subir cette mascarade ? Vous voulez entrer sereinement en résistance contre cette dictature ? Déjà plus de 5.000 membres…

Rejoignez Rester libre !

Encore + de confidentiels et d’impertinence ?

Le fil Telegram de Rester libre ! est fait pour ça

Je rejoins le fil Telegram